Авторизация с Active Directory Federation Services (AD FS) - Продукт Modus BI

Настройка авторизации Аналитического портала (Modus BI) с Active Directory Federation Services (AD FS)

Со стороны ModusBI

-

Авторизуемся на портале с правами администратора;

-

Переходим на вкладку "Настройки", в пункт "Настройки безопасности";

-

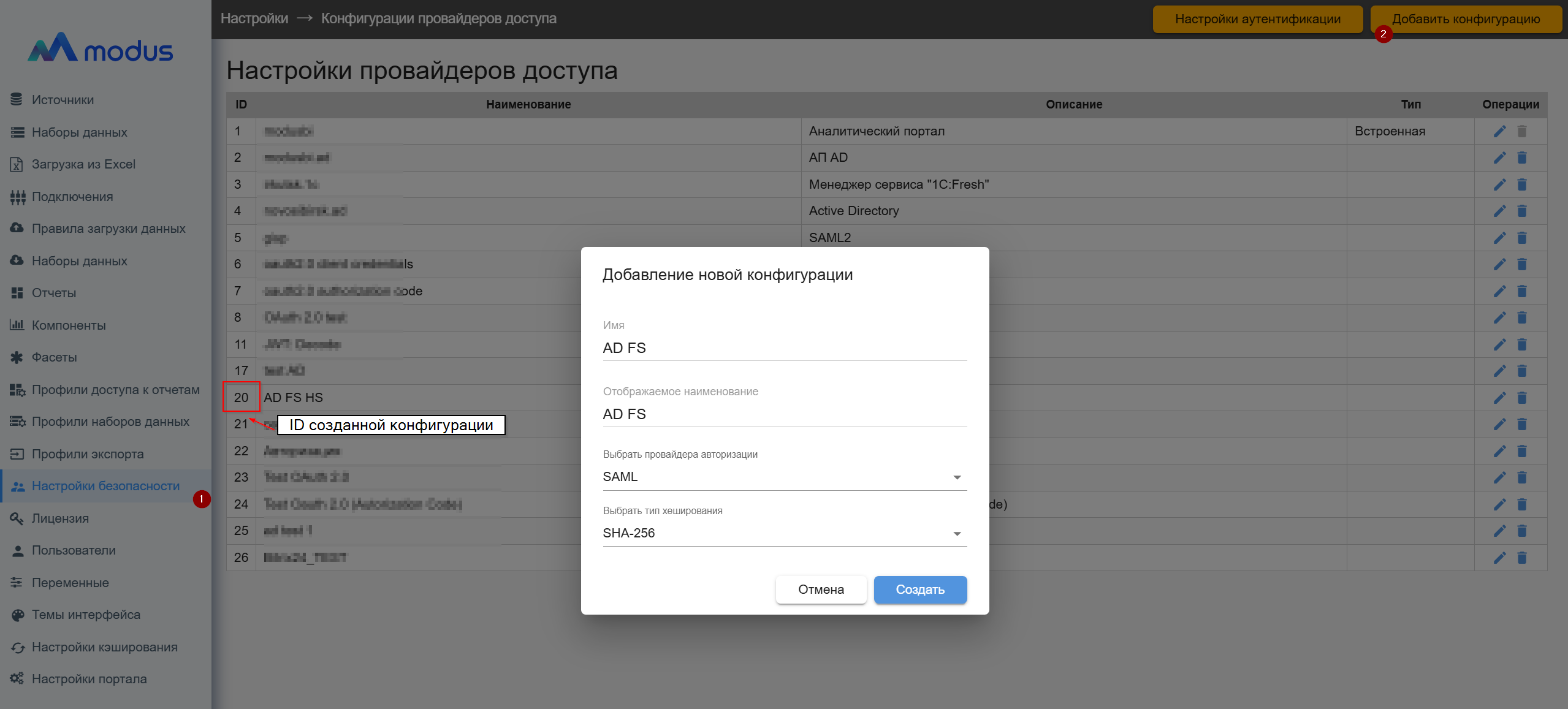

Добавляем новую конфигурацию путем нажатия "Добавить конфигурацию" и вносим данные:

-

Имя — Уникальное имя конфигурации (пример: AD FS),

-

Отображаемое наименование — Описание, отображаемое в зависимых полях (пример: AD FS),

-

Выбрать провайдера авторизации — SAML,

-

Выбрать тип хеширования — SHA-256;

-

Закончим нажатием "Создать";

-

-

Запоминаем ID появившейся конфигурации, он нам понадобится позже,

-

Переходим к настройке AD FS не закрывая ModusBI, к нему вернемся после;

Со стороны AD FS

-

Открываем оснастку "Управление AD FS";

-

Переходим в пункт "Описания утверждений";

-

Добавляем новые описания утверждений путем нажатия "Добавить описания утверждений...":

-

У всех описаний утверждений не проставляйте галочки "Опубликовать это описание утверждения в метаданных федерации в качестве типа утверждений, которые может отправлять данная служба федерации" и "Опубликовать это описание утверждения в метаданных федерации в качестве типа утверждений, которые может принимать данная служба федерации";

-

Отображаемое имя — modusDepartment, Идентификатор утверждения - Department,

-

Отображаемое имя — modusEmail, Идентификатор утверждения - Email,

-

Отображаемое имя — modusGroup, Идентификатор утверждения - Group,

-

Отображаемое имя — modusID, Идентификатор утверждения - ID,

-

Отображаемое имя — modusLogin, Идентификатор утверждения - Login,

-

Отображаемое имя — modusName, Идентификатор утверждения - Name,

-

Отображаемое имя — modusOrganization, Идентификатор утверждения - Organization,

-

Отображаемое имя — modusPatronymic, Идентификатор утверждения - Patronymic,

-

Отображаемое имя — modusPosition, Идентификатор утверждения - Position,

-

Отображаемое имя — modusRole, Идентификатор утверждения - Role,

-

Отображаемое имя — modusSurname, Идентификатор утверждения - Surname;

-

-

Переходим в пункт "Отношения доверия проверяющей стороны";

-

Добавляем новое отношение доверия путем нажатия "Добавить отношение доверия проверяющей стороны...":

-

Пропускаем пункт "Добро пожаловать!",

-

В пункте "Выбор источника данных" выбираем "Ввод данных о проверяющей стороне вручную",

-

В пункте "Указание отображаемого имени" в поле "Отображаемое имя:" вписываем ModusBI,

-

В пункте "Выберите профиль" выбираем "Профиль AD FS",

-

В пункте "Настройки сертификата" нажимаем "Обзор" и выбираем *.cer файл открытого ключа SSL сертификата шифрования ModsuBI,

-

Пропускаем пункт "Настройка URL-адреса",

-

В пункте "Настройка идентификатора" в полу "Идентификатор отношения доверия проверяющей стороны:" вписываем "https://доменный_адрес_ModusBI/v1/api/login/ID_конфигурации_в_ModusBI" и нажимаем "Добавить",

-

В пункте "Настроить многофакторную проверку подлинности" выбираем "Сейчас не настраивать параметры для этого отношения доверия с проверяющей стороной.",

-

В пункте "Выбор правил авторизации выдачи" выбираем "Разрешить доступ к этой проверяющей стороне всем пользователям",

-

Пропускаем пункт "Готовность для добавления отношения доверия",

-

В пункте "Готово" выбираем "Открыть диалоговое окно "Изменение правил утверждений" для этого отношения доверия проверяющей стороны после закрытия мастера",

-

Закончим нажатием "Закрыть";

-

-

Добавляем новое общее правило путем нажатия "Добавить правило...":

-

В пункте "Выберите тип правила" в поле "Шаблон правила утверждения:" выбираем "Отправка атрибутов LDAP как утверждений",

-

В пункте "Настройте правило утверждения":

-

"Имя правила утверждения:" - main,

-

"Хранилище атрибутов:" - "Active Directory",

-

Добавляем строки в поле "Сопоставление атрибутов LDAP типам исходящих утверждений:":

-

Атрибут LDAP - SAM-Account-Name, Тип исходящего утверждения - modusLogin,

-

Атрибут LDAP - E-Mail-Addresses, Тип исходящего утверждения - modusEmail,

-

Атрибут LDAP - Surname, Тип исходящего утверждения - modusSurname,

-

Атрибут LDAP - Display-Name, Тип исходящего утверждения - modusName,

-

Атрибут LDAP - Organization-Name, Тип исходящего утверждения - modusOrhanization,

-

Атрибут LDAP - Department, Тип исходящего утверждения - modusDepartment;

-

-

Закончим нажатием "Готово";

-

-

Добавляем новое правило для пользователей путем нажатия "Добавить правило...":

-

В пункте "Выберите тип правила" в поле "Шаблон правила утверждения:" выбираем "Отправка членства в группе как утверждения",

-

В пункте "Настройте правило утверждения":

-

"Имя правила утверждения:" - group.Пользователь,

-

"Группа пользователя:" - нажмите "Обзор..." и выберите AD группу с правами пользователя в ModusBI,

-

"Тип исходящего утверждения:" - "modusGroup",

-

"Значение исходящего утверждения:" - Пользователь;

-

-

Закончим нажатием "Готово";

-

-

Добавляем новое правило для аналитиков путем нажатия "Добавить правило...":

-

В пункте "Выберите тип правила" в поле "Шаблон правила утверждения:" выбираем "Отправка членства в группе как утверждения",

-

В пункте "Настройте правило утверждения":

-

"Имя правила утверждения:" - group.Аналитик,

-

"Группа пользователя:" - нажмите "Обзор..." и выберите AD группу с правами аналитика в ModusBI,

-

"Тип исходящего утверждения:" - "modusGroup",

-

"Значение исходящего утверждения:" - Аналитик;

-

-

Закончим нажатием "Готово";

-

Добавляем новое правило для администраторов путем нажатия "Добавить правило...":

-

В пункте "Выберите тип правила" в поле "Шаблон правила утверждения:" выбираем "Отправка членства в группе как утверждения",

-

В пункте "Настройте правило утверждения":

-

"Имя правила утверждения:" - group.Администратор,

-

"Группа пользователя:" - нажмите "Обзор..." и выберите AD группу с правами администратора в ModusBI,

-

"Тип исходящего утверждения:" - "modusGroup",

-

"Значение исходящего утверждения:" - Администратор;

-

Закончим нажатием "Готово";

-

-

Переходим к редактированию появившегося отношения доверия путем нажатия, предварительно выбрав его, меню "Свойства":

-

Перейдем во вкладку "Конечные точки",

-

Добавим первую конечную точку путем нажатия "Добавить SAML...":

-

"Тип конечной точки:" - "Получатель проверочного утверждения SAML Assertion",

-

"Привязка:" - "POST",

-

Не отмечаем "Установить доверенный URL-адрес в качестве используемого по умолчанию",

-

"Индекс:" - 0,

-

"Доверенный URL-адрес:" - https://доменный_адрес_ModusBI/v1/api/login,

-

Закончим нажатием "ОК";

-

-

Добавим вторую конечную точку путем нажатия "Добавить SAML...":

-

"Тип конечной точки:" - "Получатель проверочного утверждения SAML Assertion",

-

"Привязка:" - "POST",

-

Отмечаем "Установить доверенный URL-адрес в качестве используемого по умолчанию",

-

"Индекс:" - 1,

-

"Доверенный URL-адрес:" - https://доменный_адрес_ModusBI/v1/api/login?pcid=ID_конфигурации_в_ModusBI,

-

Закончим нажатием "ОК";

-

Со стороны сервера ModusBI:

-

Скопируем в корневую папку ModusBI следующие файлы:

-

Файл настроек федерации https://доменный_адрес_ADFS/FederationMetadata/2007-06/FederationMetadata.xml,

-

Файл отрытого ключа SSL сертификата шифрования ModusBI,

-

Файл закрытого ключа SSL сертификата шифрования ModusBI;

Со стороны ModusBI

-

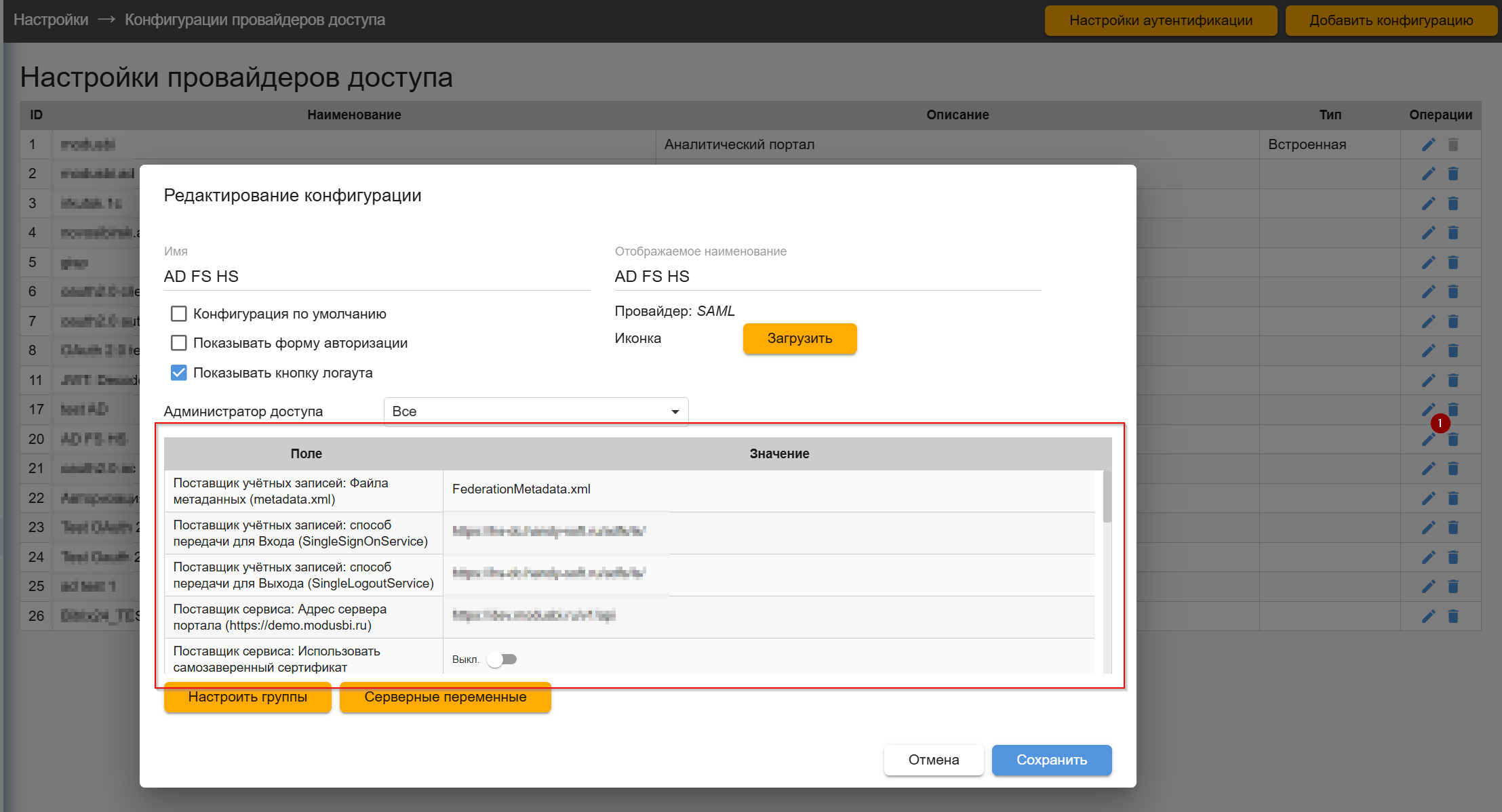

Продолжаем на вкладке "Настройки", в пункте "Настройки безопасности",

-

Переходим к редактированию нашей конфигурации путем нажатия "Редактировать" напротив:

-

"Поставщик учётных записей: Файла метаданных (metadata.xml)" - имя файла настроек федерации (пример: FederationMetadata.xml),

-

"Поставщик учётных записей: способ передачи для Входа (SingleSignOnService)" - https://доменный_адрес_ADFS/adfs/ls/,

-

"Поставщик учётных записей: способ передачи для Выхода (SingleLogoutService)" - https://доменный_адрес_ADFS/adfs/ls/,

-

"Поставщик сервиса: Адрес сервера портала (https://demo.modusbi.ru)" - https://доменный_адрес_ModusBI/v1/api,

-

"Поставщик сервиса: Использовать самозаверенный сертификат" - Выкл,

-

"Поставщик сервиса: Файла сертификата (domain.cert)" - имя файла открытого ключа SSL сертификата шифрования,

-

"Поставщик сервиса: Файла ключа для сертификата (domain.key)" - имя файла закрытого ключа SSL сертификата шифрования,

-

"Поставщик сервиса: Формат идентификатора пользователя (NameIDFormat)" - urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified,

-

"Поставщик сервиса: Создавать пользователя" - Вкл,

-

"Поставщик сервиса: Устанавливать Профили" - Вкл,

-

"Поставщик сервиса: Подписать запрос аутентификации" - Выкл,

-

"Поставщик сервиса: Проверять действительность сертификата шифрования" - Выкл,

-

"Поставщик сервиса: Не проверять подпись" - Вкл,

-

"Поставщик сервиса: Разрешить отсутствие атрибутов" - Вкл,

-

"Поставщик сервиса: Проверять данные подтверждения субъекта" - Выкл,

-

"Использовать имя пользователя в качестве логина" - Выкл,

-

"Загружать автоматически значения серверных переменных по данным провайдера" - Выкл,

-

"Устанавливать роли из групп" - Выкл,

-

Закончим нажатием "Сохранить";

-

Готово, можем заводить пользователей в AD, добавлять их в необходимые группы доступа к ModusBI и пробовать авторизоваться!