Post-Install Security: защита контура данных: 1С, ETL (AgentETL) и СУБД — расширенные настройки - База знаний Modus

Общая информация

Контур переноса и преобразования данных из операционных систем (1С) в хранилища — критически важное звено. Его компрометация может привести к искажению данных во всей аналитической цепочке. Безопасность ETL-процессов строится на идее сегментации и минимальных привилегий для каждого компонента.

Безопасность ETL-контура — это не просто настройка одного инструмента. Это создание архитектуры, в которой каждый компонент (1С, AgentETL, каждая СУБД) работает в своих строго очерченных «песочницах» с минимальными правами. Такой подход, дополненный сильной парольной политикой, сетевой изоляцией и дисциплиной обновлений, формирует глубоко эшелонированную защиту. Это гарантирует целостность и конфиденциальность данных на всем пути от операционного учета до бизнес-аналитики.

В данной статье рассмотрены аспекты, как защитить связку 1С, AgentETL и связанные СУБД.

Сегментация прав доступа к базам данных

Каждому компоненту выделяется ровно тот уровень доступа, который необходим для выполнения его функций.

Примечание. ETL-процесс не может изменять данные в операционных системах. Для управления доступом применяются групповые роли.

Таблица: Права доступа компонентов ETL-контура к СУБД

Для обеспечения защиты и оптимизации управления доступом рекомендуется придерживаться правил, представленных в таблице:

|

Роль/ Назначение |

СУБД |

Необходимые права |

Пример SQL команды для создания пользователя/назначения прав |

|

Учетная запись для метаданных |

MS SQL Server |

|

|

|

Учетная запись для метаданных |

PostgreSQL |

|

|

|

Учетная запись для DWH (загрузка/трансформация) |

PostgreSQL |

|

|

|

Учетная запись для витрин (полный цикл) |

ClickHouse |

Все необходимые права для управления таблицами: |

|

|

Учетная запись для подключения к источникам |

Любая |

Только |

Создание роли |

Изоляция сервиса AgentETL на уровне операционной системы

AgentETL работает под уникальной учетной записью, что предотвращает горизонтальное перемещение в случае атаки.

Конфигурирование для Linux

# Создание системного пользователя без прав входа

sudo useradd -r -s /usr/sbin/nologin agentetl

# Настройка прав на рабочие директории

sudo chown -R agentetl:agentetl /etc/agentetl /opt/agentetl /var/log/agentetl

Конфигурация systemd службы (/etc/systemd/system/agentetl.service)

ini

User=agentetl

Group=agentetl

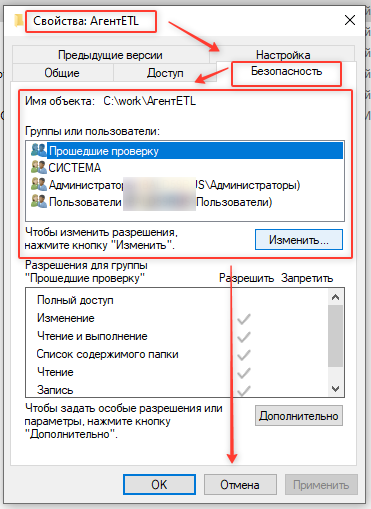

Конфигурирование для Windows

Для обеспечения повышенной безопасности, необходимо следовать следующим правилам:

- Создание локальной учетной записи agentetl (без прав администратора).

- Настройка запуска службы AgentETL от имени этой учетной записи.

- Назначение прав NTFS на директорию с установленным ПО (пример:

C:\Program Files(x86)\AgentETL), алгоритм:- Нажмите ПКМ → Свойства → Безопасность → Изменить.

- Добавить пользователя

agentetl. - Установить права:

Изменение.

- Система автоматически предоставляет право

Logon as a service.

Сетевые и инфраструктурные ограничения

Для усиления рассмотренных в статье мер, дополнительно рекомендуем применять:

- Изолированный контур — требуемое серверное программное обеспечение(сервер приложений, сервер обработки данных, система управления базами данных) размещаются в сегменте сети без прямого доступа в интернет. Обмен данными с аналитическим контуром (DWH, портал) происходит через контролируемые внутренние каналы.

- Требования к паролям:

- Для всех сервисных учетных записей (особенно agentetl и пользователей СУБД) используются уникальные парольные фразы (например, Stolitsa-Dozhd-9-Aist!).

- Запрещено использование одного пароля для доступа к разным БД (источник 1С ≠ DWH PostgreSQL).

- Регламентная смена сервисных паролей, особенно при кадровых изменениях.

- Регулярное обновление ПО: систематическое применение патчей к ОС, платформе 1С, СУБД (MS SQL Server, PostgreSQL, ClickHouse) и AgentETL для устранения известных уязвимостей.

Документация вендоров в части информационной безопасности

В таблице ниже приведены ссылки на официальную документацию вендоров по вопросам информационной безопасности и администрирования. Материалы предназначены для специалистов по ИБ и системных администраторов:

|

СУБД |

Примечание |

| 1C |

Подробнее о рекомендациях по установке, настройках сервера, управление пользователями и базами данных, а также об обслуживании СУБД, см. документацию: |

|

MS SQL Server |

Подробнее о рекомендациях по установке, настройках сервера, управление пользователями и базами данных, а также об обслуживании СУБД, см. документацию Рекомендации по безопасности для SQL Server. |

|

PostgreSQL |

Подробнее о рекомендациях по установке, настройках сервера, управление пользователями и базами данных, а также об обслуживании СУБД, см. документацию Часть III. Администрирование сервера PostgreSQL. |

|

ClickHouse |

Подробнее о рекомендациях по установке, настройках сервера, управление пользователями и базами данных, а также об обслуживании СУБД, см. документацию Администрирование сервера ClickHouse. |